「スリープモードは脆弱」HDD暗号化済みPC内部へアクセス可能となる問題が判明

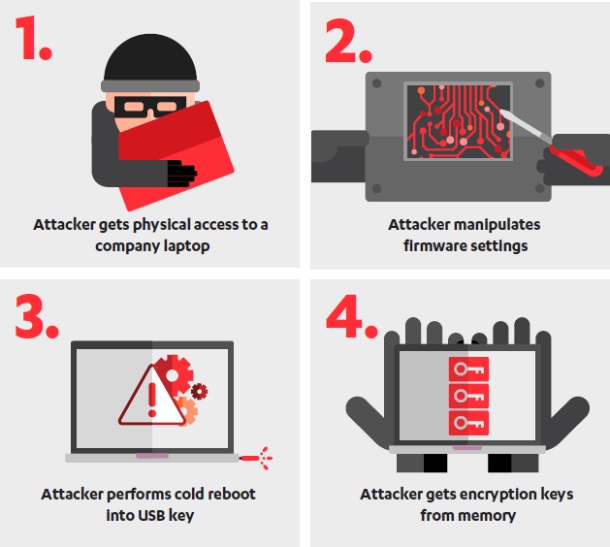

ハードディスク全体が暗号化されたパソコンより暗号化キーなどを抜き出し、内部のデータへアクセスが可能となるあらたな問題が判明した。端末へ物理的にアクセスできる攻撃者によって悪用されるおそれがある。

適切にシャットダウン処理を行わずに電源が切れた場合、RAM上の残存したデータからハードディスク全体の暗号化に用いるキーを取得できる「コールドブート攻撃」が2008年にセキュリティ研究者によって発表され、その後対策が講じられたが、同対策を回避する手法があらたに明らかとなったもの。

9月13日にスウェーデンで開催されたセキュリティカンファレンス「SEC-T」で発表を行ったF-Secureによれば、今回の問題は、ブートプロセスを制御するファームウェアが、物理的なアクセスに対して適切に保護されていないことに起因するという。

近年のパソコンでは、RAMの上書きによって「コールドブート攻撃」が防止されているが、端末のファームウェアを書き換えることで上書き処理を無効化し、再び「コールドブート攻撃」によるデータ窃取が可能になる。

物理的にアクセスできる環境であれば、攻撃が可能。ファームウェアを変更し、USBメモリから起動するだけで暗号化キーの窃取が完了すると説明しており、BIOSパスワードなどを設定している場合も回避する方法が存在し、対策として限界があるという。

同社は、紛失や盗難によって攻撃者が物理的に端末を入手し、脆弱性を悪用することで内部のデータにアクセスが可能になると指摘。端末から資格情報などが取得された場合、組織内部のネットワークに侵入するために悪用されるといったリスクも想定される。

同社では、DellやLenovo、Appleのノートパソコンに対してテストを行ったが、いずれも攻撃が可能だったと説明。今回の問題についてIntel、Microsoft、Appleと情報を共有しているが、対策までに時間がかかるとの見通しを示した。

ただしAppleに関しては、最新端末で採用したT2チップでハードウェアベースの対策を講じており、同チップの非搭載端末が影響を受けるという。

攻撃を防ぐための対策としては、端末をスリープモードへ移行させるのではなく、シャットダウンするよう構成を変更し、「Windows 10」の暗号化機能「Bitlocker」において、PIN入力を求めるよう設定を変更することを紹介。

また脅威について従業員へ周知し、端末の盗難や紛失が発生した場合、迅速にアクセス権限の無効化が行えるよう、インシデント対応計画を策定しておくことを挙げている。

自社メンテナンスとメーカーメンテナンスの違いを教えて下さい?

自社メンテナンスとメーカーメンテナンスの違いを教えて下さい?